Wenn Daten verloren gehen, nicht abrufbar sind oder in falsche Hände geraten, müssen Unternehmen mit finanziellen Schäden, Imageverlusten und ggf. rechtlichen Konsequenzen rechnen. Mit der Datenmenge und dem technischen Fortschritt steigen auch die Anforderungen an deren Schutz.

In der Informationssicherheit geht es darum, die Daten und Unternehmenswerte bestmöglich zu schützen – damit es weder zu ungewollten, selbst verschuldeten Störfällen noch zu erfolgreichen Hackerangriffen von außen kommen kann.

Das Wichtigste in Kürze

- Informationssicherheit wird oftmals im Zusammenhang mit Datenschutz genannt, dabei sind sie allerdings grundlegend zu unterscheiden.

- Im Gegensatz zum Datenschutz verfolgt die Informationssicherheit das Ziel, Unternehmenswerte (Assets) zu schützen.

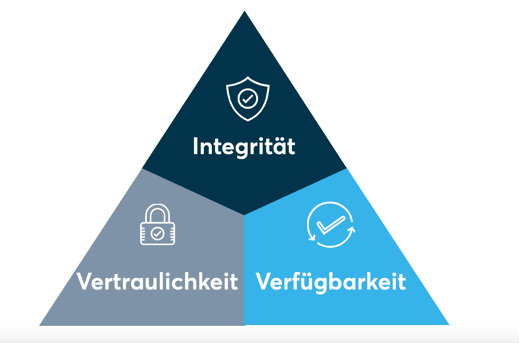

- Im Vordergrund der Informationssicherheit stehen die drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit. Das dahinterstehende Prinzip ist das sogenannte CIA-Prinzip.

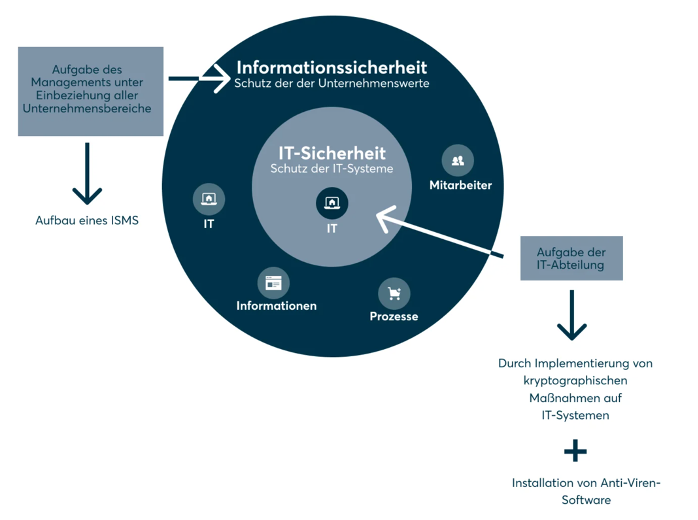

- IT-Sicherheit oder Cybersecurity werden oft als Synonyme für Informationssicherheit verwendet. Allerdings sind dies drei unterschiedliche Sicherheitsproblem-Ansätze, die sich lediglich gegenseitig ergänzen, jedoch nicht ersetzen können.

- Informationssicherheit lässt sich in einem Informationssicherheits-Managementsystem (ISMS) verwalten. Der Standard für für ein solches ISMS ist die ISO 27001.

- Zu den größten Gefahren der Informationssicherheit zählen neben physischen Gefahren insbesondere Ransomware-Angriffe und Cyberattacken.

In diesem Beitrag

- Was ist Informationssicherheit?

- Warum Informationssicherheit wichtig ist und immer wichtiger wird

- Für diese Branchen spielt Informationssicherheit eine besondere Rolle

- Schutzziele Informationssicherheit - das CIA-Prinzip

- Unterschied zwischen Datenschutz und Informationssicherheit

- Informationssicherheit vs. IT-Sicherheit vs. Cybersecurity

- Gefahren für die Informationssicherheit

- Informationssicherheit umsetzen mit einem ISMS nach ISO 27001

- Verantwortlichkeiten für die Informationssicherheit

- Informationssicherheit outsourcen

Was ist Informationssicherheit?

Informationssicherheit (kurz: InfoSec) umfasst alle Maßnahmen, die Unternehmen zum Schutz von Informationen ergreifen.

Der Schutz von Informationswerten erfolgt dabei nach mindestens drei Schutzzielen:

- Vertraulichkeit: Informationen sind nur berechtigten Personen zugänglich

- Integrität: Informationen sind vor unrechtmäßiger oder außerplanmäßiger Veränderung gesichert

- Verfügbarkeit: Informationen sind zu jeder Zeit verfügbar und können bei Problemen wiederhergestellt werden

Bezüglich der Verfügbarkeit von Informationen kann eine geeignete Backup-Strategie ein echter Vorteil sein. Diese hilft Ihnen im Fall von Datenverlusten oder Server-Ausfällen Daten und Informationen schnellstmöglich wieder herzustellen oder zu retten. Mehr dazu im Artikel über Datensicherung und Datenrettung.

Zwar gibt es internationale Standards und Normen, die Anforderungen an die Informationssicherheit und Maßnahmen zur Umsetzung definieren, allerdings existiert kein festgelegter rechtlicher Rahmen.

Die Maßnahmen der Informationssicherheit folgen eher einem risikobasierten Ansatz. Sie richten sich also nicht nach absoluten Vorgaben aus und streben auch keine hundertprozentige Sicherheit an. Stattdessen werden die Risiken für die Informationssicherheit, deren Eintrittswahrscheinlichkeit und Schadenpotentiale sorgfältig abgewogen.

Risiko, Schadenpotenzial und risikominimierende Maßnahmen müssen von jedem Unternehmen in ein individuell optimales Verhältnis gebracht werden.

Warum Informationssicherheit wichtig ist und immer wichtiger wird

In den letzten Jahren wurden zahlreiche Gesetze auf den Weg gebracht bzw. aktualisiert, die sich direkt mit der Informationssicherheit befassen. Das liegt mitunter an dem rasanten technischen Fortschritt, der Digitalisierung und den damit einhergehenden Risiken.

Zu den wichtigsten Gesetzen gehören: das IT-Sicherheitsgesetz bzw. das Gesetz über das Bundesamt für Sicherheit in der Informationstechnik (BSI-Gesetz), die Verordnung zur Bestimmung Kritischer Infrastrukturen (KRITIS-Verordnung), das Geschäftsgeheimnisschutzgesetz und das neue Telekommunikation-Telemedien-Datenschutz-Gesetz (TTDSG).

Auch das Bewusstsein von Verbrauchern, B2B-Kunden, Investoren, Mitarbeitern und anderen Stakeholdern wächst. Investoren unterziehen Unternehmen eingehenden Due-Diligence-Prüfungen, bei denen die Informationssicherheit genau unter die Lupe genommen wird. Vermehrt spielen auch Zertifizierungen – zum Beispiel nach ISO 27001 und TISAX® – eine große Rolle im Kampf um Vertriebspartner und Kunden.

Für diese Branchen spielt Informationssicherheit eine besondere Rolle

Jedes Unternehmen sollte sich mit Informationssicherheit auseinandersetzen – unabhängig von der Branche, unabhängig von der Betriebsgröße. Besonders wichtig ist das Thema für stark softwaregetriebene und digitale Unternehmen. Hinzu kommen Firmen aus Industrien mit hoher Regulierungsnotwendigkeit.

Beispiel Gesundheitsmarkt: Hier sind bei der Informationssicherheit von Haus aus strenge Mindeststandards einzuhalten – etwa um die ärztliche Schweigepflicht zu gewährleisten.

In der Automotive-Branche liegt der besondere Fokus auf Informationssicherheit eher am Produkt: Es ist so komplex und wird von so vielen Beteiligten hergestellt, dass stark regulierte Freigabeprozesse zu absolvieren sind, bis ein Fahrzeug auf die Straße darf. Deshalb müssen alle an der Supply Chain beteiligten Player die Anforderungen erfüllen – ohne Ausnahme.

Schutzziele Informationssicherheit – das CIA-Prinzip

Anhand der Schutzziele der Informationssicherheit kann überprüft werden, inwieweit Systeme innerhalb einer Organisation den Standards der Informationssicherheit erreicht haben. Die Ziele sollen dazu beitragen, dass Unternehmen gezielt darauf hinarbeiten können, die Standards der Informationssicherheit zu erfüllen.

Die drei Schutzziele der Informationssicherheit sind:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

Vielleicht haben Sie schon mal von dem CIA-Prinzip oder der CIA-Triade gehört. Die drei Buchstaben gehen auf Anfangsbuchstaben der englischen Begriffe „Confidentiality, Integrity und Accessibility“ zurück.

Wenn Sie Maßnahmen zur Informationssicherheit implementieren, sollten diese immer mindestens eines dieser Ziele verfolgen.

Vertraulichkeit

Informationen müssen vor dem unbefugten Zugriff Dritter geschützt werden. Um diesem nachzukommen, müssen zunächst der Kreis der befugten Personen bestimmt werden, die auf gewisse Informationen zugreifen können. Ebenso wird hierbei bestimmt, welche Befugnisse diese Personen über die Informationen haben. Ein veranschaulichendes Beispiel ist wenn Sie ein Word-Dokument mit jemandem teilen, dieser aber nur lesen und nichts bearbeiten soll. Dementsprechende erteilen Sie dieser Person nur die Berechtigung zum Lesen des Dokuments. Durch diese Zugangssteuerung können Daten geschützt werden und es kann nachgewiesen werden, welche Person welche Befugnisse hat. Weiterhin hilft es Daten zu verschlüsseln. Dies schütz zusätzlich zur Zugangssteuerung den Zugriff unbefugter auf die Daten und Informationen. Auch die physische und Umgebungssicherheit spielt eine wichtige Rolle um das Schutzziel Vertraulichkeit zu erreichen. Dies bedeutet, dass beispielsweise physische Daten wie Aktenordner zugriffssicher gemacht werden. Aber auch PC-Monitore sollten beim Verlassen des Arbeitsplatzes versperrt werden.

Integrität

Das Schutzziel Integrität zählt auf die unbewusste oder unzulässige Veränderung von Daten und Informationen ein. Das Verändern von Daten meint dabei nicht nur Veränderungen, sondern auch das Löschen oder Einfügen von Daten. Insbesondere unbemerkte Veränderungen, beispielsweise durch einen versehentliche Tippfehler eines Mitarbeiters, oder durch fehlerhafte Prozesse im System, sind Kriterien, die die Integrität beeinflussen. Demnach lässt sich das Schutzziel Integrität auch in zwei Bereiche, nämlich Systemintegrität und Datenintegrität, unterteilen. Lassen sich Informationen nicht unbemerkt verändern, liegt eine starke System- und Datenintegrität vor. Ist der Zugriff und die Veränderung jedoch unbemerkt möglich, liegt eine schwache Integrität vor. Wie auch beim Schutzziel Vertraulichkeit, können durch Zugangssteuerung Änderungen vermieden, bzw. nachgewiesen werden. Auch das Anschaffen, Entwickeln und Instand halten eines geeigneten Systems ist empfehlenswert im Zusammenhang mit Integrität.

Verfügbarkeit

Daten und Informationen müssen stets zur Verfügung stehen. Sollte es einmal zu einem Systemausfall kommen, muss dafür gesorgt werden können, dass der Betriebszustand so schnell wie möglich wieder hergestellt wird und Daten wieder zur Verfügung stehen. Dafür sollten Unternehmen zunächst eine Risikoanalyse der Informationen und Prozesse machen um anschließend Risiken ausmachen und bewerten zu können. Auf Basis dieses Risikobewertung kann dann ein betriebliches Kontinuitätsmanagement (BCM) aufgebaut werden.

In der folgenden Tabelle finden Sie die Beschreibung der Schutzziele sowie geeignete Maßnahmen nochmals übersichtlich dargestellt.

|

Schutzziel |

Beschreibung |

Maßnahmen, die dem Schutzziel dienen |

|

Vertraulichkeit |

Informationen müssen vor dem unbefugten Zugriff Dritter geschützt werden. Dafür muss klar sein, wer zu dem Kreis befugter Personen gehört. |

|

|

Integrität |

Daten dürfen sich nicht unbemerkt oder unzulässig verändern lassen. Dabei meint Integrität vor allem den Schutz vor unbemerkten Veränderungen. Oft passiert dieser weniger durch Menschen und mehr durch fehlerhafte Systeme und Prozesse. |

|

|

Verfügbarkeit |

Es muss eine technologische Infrastruktur aufgebaut werden, die Daten und Informationen verfügbar macht, also Systemausfälle verhindert. Gehen Daten verloren, muss der Betriebszustand so schnell wie möglich wieder hergestellt werden. |

|

Unterschied zwischen Datenschutz und Informationssicherheit

In der Informationssicherheit geht es wie beschrieben um den Schutz von Informationen und Unternehmenswerten. Ein rechtlicher Rahmen existiert nur für bestimmte Spezialfälle.

Datenschutz hingegen bezieht sich auf den Schutz personenbezogener Daten. Anders als bei der Informationssicherheit geht es weniger darum, Informationen an sich zu schützen, sondern eher die Menschen hinter den Daten. Seit Mai 2018 ist die EU-DSGVO neben dem Bundesdatenschutzgesetz (BDSG) die rechtliche Grundlage für den Datenschutz in Europa. Zudem gibt es für beide Themenschwerpunkte Experten auf Ihrem Gebiet. In der Informationssicherheit ist das der Informationssicherheitsbeauftragte (kurz: ISO oder auch CISO), im Datenschutz ist das der (externe) Datenschutzbeauftragter (DSB).

Trotz der grundlegend unterschiedlichen Perspektive, mit der InfoSec und Datenschutz auf den Schutz von Informationen blicken, haben die beiden Konzepte sehr viel gemeinsam. Und wer die Synergien kennt und zu nutzen weiß, spart sich viel Zeit und Arbeit.

In unserem Artikel „Informationssicherheit und Datenschutz: gemeinsam effizienter arbeiten“ verraten wir, wo sich Datenschutz und Informationssicherheit ergänzen können und warum ein effizientes Zusammenspiel immer wichtiger wird.

Informationssicherheit vs. IT-Sicherheit vs. Cybersecurity

Der Begriff der IT-Sicherheit wird hin und wieder irreführender Weise mit dem der Informationssicherheit oder Cybersecurity gleichgesetzt. Hier eine Abgrenzung: In der Informationssicherheit geht es um den Schutz von Informationen. Die Information selbst ist der eigentliche Wert, sie existiert unabhängig von der IT oder dem Cyberspace und muss in allen Erscheinungsformen geschützt werden.

Zum Beispiel in Form einer Akte voller bedruckter Seiten oder in Form unternehmensspezifischen Wissens in den Köpfen der Mitarbeitenden. IT-Sicherheit bezieht sich auf die IT-Infrastruktur: Computer, Server, Clouds, Leitungen usw. müssen sicher und vor Zugriffen durch unberechtigte Dritte geschützt sein. Die IT transportiert und verarbeitet Information, das ist ihr Zweck.

Cybersecurity ist als Teilbereich der IT-Sicherheit zu verstehen. Es geht um den Schutz von Informationen im Cyberspace, also um Informationssicherheit in Verbindung mit dem Internet.

Jede Maßnahme der IT-Sicherheit trägt zur Informationssicherheit bei, aber nicht jeder Aspekt der Informationssicherheit hat etwas mit IT-Sicherheit zu tun

Gefahren für die Informationssicherheit

Geht es um Gefahren, denen Informationswerte ausgesetzt sind, denken die meisten zuerst an Cyber-Attacken, organisierte Kriminalität und Spionage. Und es stimmt: Kriminelle Attacken – gerade auf digitale Systeme – sind eine große Gefahr mit weitreichenden Folgen:

Im Jahr 2020/2021 entstanden deutschen Unternehmen Schäden von 223 Milliarden Euro durch Diebstahl, Spionage oder Sabotage. 2018/2019 waren es noch 103 Milliarden Euro. Neun von zehn Unternehmen waren nach Angaben der Bitkom direkt von Cyber-Angriffen betroffen.

Aber Informationen werden nicht nur von Angreifern mit böswilligen Absichten bedroht. Auch die eigenen Mitarbeiter können – mutwillig oder versehentlich – eine Gefahr für die Informationssicherheit darstellen. Ebenso fehlerhafte Systeme, Prozesse und physische Bedrohungen durch Naturgewalten.

Die Gefahren für die Informationssicherheit umfassen:

- Physische Gefahren wie der Brand eines Rechenzentrums

- Gefahren durch eigene Mitarbeiter wie mutwilliger Datenklau oder durch fahrlässiges Handeln

- Gefahren durch Prozesse und Systeme wie veraltete Software ohne notwendige Sicherheitsupdates oder falsch konfigurierte bzw. fehlerhaft integrierte IT-Systeme

- Gefahren durch Cyberkriminalität wie Ransomware-Attacken, Phishing-Mails und Social Engineering

Informationssicherheit umsetzen mit einem ISMS nach ISO 27001

Wenn Sie sich vor den beschriebenen Gefahren schützen wollen, müssen Sie nicht von Null beginnen und sich Maßnahmen zum Schutz Ihrer Informationswerte selbst überlegen. Stattdessen können Sie gewissen bestehenden Best Practices folgen. In der Informationssicherheit beschreibt diese die internationale Norm ISO 27001. Sie gibt eine Art Blaupause für den Aufbau eines Informationssicherheits-Managementsystem (ISMS) vor. Dieses sorgt in puncto Informationssicherheit für Transparenz und vorhersagbare Prozesse und macht die Informationssicherheitsrisiken für Unternehmen kalkulierbar und beherrschbar.

Die ISO 27001 hat das Ziel, auf jedes Unternehmen anwendbar zu sein. Dadurch bleibt die Norm sehr abstrakt und allgemein und bedarf einer individuellen Interpretation und Übersetzung in konkrete Maßnahmen durch einen Experten, zum Beispiel einen Chief Information Security Officer (CISO) oder Informationssicherheitsbeauftragten (ISB).

Für die Einführung eines ISMS gibt es viele gute Gründe. Wer zum Beispiel in einem noch wenig regulierten Markt unterwegs ist, kann bei seinen Kunden mit hohen Standards in der Informationssicherheit punkten und seine Wettbewerbssituation verbessern. In jedem Fall steigert ein ISMS den Wert von Organisationen, dennerst ein ISMS verschafft einen genauen Überblick über die Prozesse und Informationswerte im eigenen Unternehmen. Bei der Suche nach möglichen Investoren zahlt sich ein ISMS daher unmittelbar aus: Fehlt es, ist eine Due-Diligence-Prüfung nur eingeschränkt möglich.

Verantwortlichkeiten für die Informationssicherheit

Ein ISMS lässt sich nur erfolgreich umsetzen, wenn die Unternehmensleitung hinter dem Konzept steht unddie nötigen Ressourcen zur Verfügung stellt. Außerdem müssen die Verantwortlichkeiten klar geklärt sein. In größeren Unternehmen fallen der Aufbau und die kontinuierliche Verbesserung eines ISMS in den Verantwortungsbereich des Chief Information Security Officers (CISO) oder des Informationssicherheitsbeauftragten (ISB).

Zu den Aufgaben eines CISO bzw. ISB gehören:

- Implementierung der IT-Sicherheit, Aufbau eines ISMS

- Zertifizierung des ISMS nach ISO 27001 bzw. TISAX®

- Bearbeitung von und Umgang mit Informationssicherheitsvorfällen sowie der Aufbau eines Business Continuity Managements (BCM)

- Auswahl geeigneter Methoden und Tools

- Mitarbeiterschulungen und Sensibilisierungsmaßnahmen

- Risikomanagement und Beratung der Geschäftsführung

- Abteilungsübergreifende Kommunikation

Wer es in die Position eines Information Security Analysts, eines Information Security Officers oder einen ähnlichen Job geschafft kann, kann sich über hohes Ansehen im Unternehmen und schnell ein sechsstelliges Jahresgehalt freuen.

Je nach Anforderungen des Unternehmens kann die Stelle des CISO durch einen internen Mitarbeiter oder einen externen Dienstleister besetzt werden.

Mehr zur Rolle des ISB oder CISO finden Sie hier.

Informationssicherheit outsourcen

Nicht jedes Unternehmen kann oder will die Informationssicherheit mit internen Ressourcen umsetzen und managen. Oder aber das interne Team ist überlastet, kommt mit dem Dokumentationsaufwand nicht hinterher, besitzt nicht die nötige Expertise für ein bestimmtes Projekt, fällt durchs Audit … Dann bietet sich ein externer Dienstleister an, der gezielt beraten kann.

Der Vorteil: Externe Services können schnell eingekauft werden und erfordern dank dem Erfahrungsschatz der Dienstleister kein langes Onboarding. Ein guter Anbieter teilt seinen Kunden einen persönlichen Ansprechpartner zu, der sich mit den aktuellen Herausforderungen des Kunden auskennt, und diese schon an anderer Stelle meistern konnte.

Auch die Kosten für einen externen Dienstleister liegen deutlich unter denen für eine Vollzeitstelle. Bei DataGuard zahlen Kunden zwischen 500 und 2.000 € pro Monat – je nach Komplexität.

.webp?width=250&height=130&name=GDPR%20for%20Recruiting%20(1).webp)